安全是一個過程,而不是一個產品(安全不在于單一的產品,更多的是在過程中)——布魯斯·施耐德。

信思科技中國區資深咨詢服務專家于志浩指出,在軟件產品的整個生命周期中,需要不斷地對風險進行梳理、評估和分析,衍生出相關的安全目標和需求,最終在研發階段實現,后期對產品進行驗證、測試和維護。當一個新的產品形態出現時,上述所有過程都需要再次經歷循環迭代,以保證整個軟件生命周期的安全。

新思科技中國區高級咨詢服務專家于志浩。

基于汽車軟件開發全鏈條的ISO/SAE 21434網絡安全管理標準。

隨著軟件定義汽車時代的到來,一方面,汽車中的軟件代碼急劇增加,系統的復雜度也隨之增加。與此同時,漏洞出現的頻率也呈線性增長。卡內基梅隆大學軟件工程學院的研究數據顯示,常規水平下每百萬行代碼約有6000個缺陷或漏洞;在優秀級別,每百萬行代碼中會有不到600個漏洞。另一方面,聯網增加了汽車與外界連接的端口數量,云端、手機、無線通信接口、車載網絡、外部設備都有可能成為汽車的被攻擊面。

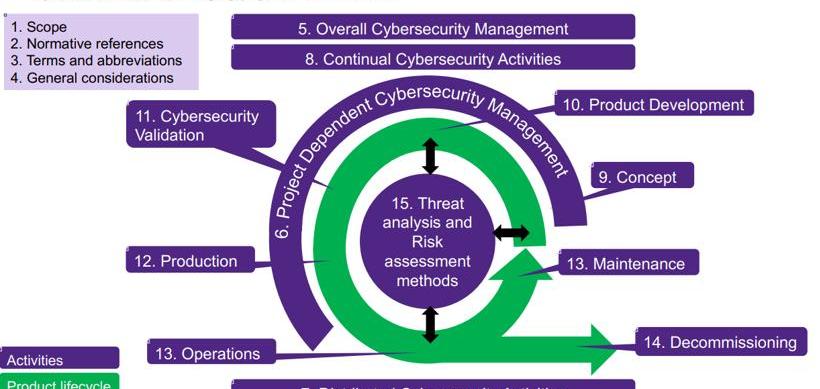

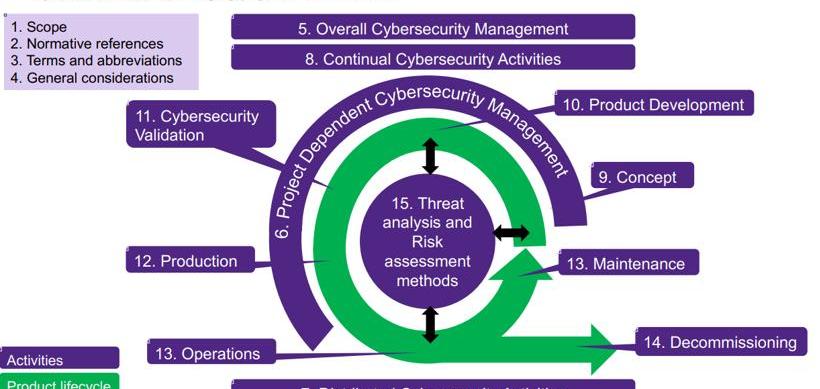

因此,行業內對汽車軟件的安全開發和維護的重視程度也越來越高。2021年8月,汽車信息安全領域首個國際標準ISO/SAE 21434正式發布。該文件定義了汽車電子電氣系統的網絡安全風險管理要求,涵蓋了概念、開發、生產、運維、報廢等全生命周期的各個階段,并明確了標準,為安全編碼規范、安全功能相關測試、風險相關測試等部分提供了指導。涉及“如何在傳統車輛開發模型中嵌入具體的安全相關控制節點”;“如何將安全開發生命周期的流程嵌入現有的產品開發生命周期”等行業難點。

圖片來源:新思科技

于志浩特別提到,ISO/SAE 21434除了發展全生命周期管理之外,還強調車輛運營周期的安全管理,提出建立覆蓋車輛全生命周期的常態化、長效化安全管理模式。

ISO/SAE 21434分為15章。前5-7章從宏觀角度闡述了車輛網絡安全的一般要求,包括整體網絡安全管理、基于項目的網絡安全管理和持續的網絡安全活動。在接下來的七章中,根據汽車的全生命周期,定義了汽車網絡安全的需求,包括威脅分析和風險評估、概念開發、驗證、生產、運維等。

加州塔拉,基于風險的相關測試

于志浩著重介紹了兩個關鍵部分:一是概念開發階段的威脅分析與風險評估(以下簡稱TARA),以及與TARA相關的網絡安全保障等級(CAL)。二是產品開發階段基于風險的模糊測試和滲透測試。

具體來說,TARA的目的是在車輛產品開發初期識別潛在的威脅和安全漏洞,綜合考慮攻擊規模和影響范圍等因素,確定系統可能存在的風險和風險等級,從而獲得相應的網絡安全目標。TARA需要七個步驟:資產定義、威脅場景分析、影響等級、攻擊路徑分析、攻擊可行性等級、風險判定、風險處置決策。

ISO/SAE 21434為每項資產指定了網絡安全保證級別(CAL)。雖然車載芯片的計算能力迭代速度極快,但隨著智能電氣化的發展,每輛車的計算能力資源都需要用到車輛控制、網關、智能駕駛、智能駕駛艙、網絡安全等諸多領域。所以要合理統籌,把“好鋼用在刀刃上”。于志浩表示,CAL意在對資產的不同安全級別進行分類和定義。結合TARA衍生的安全目標,CAL級別可以融入網絡安全需求,為開發團隊提供資源分配的決策依據。

圖片來源:新思科技

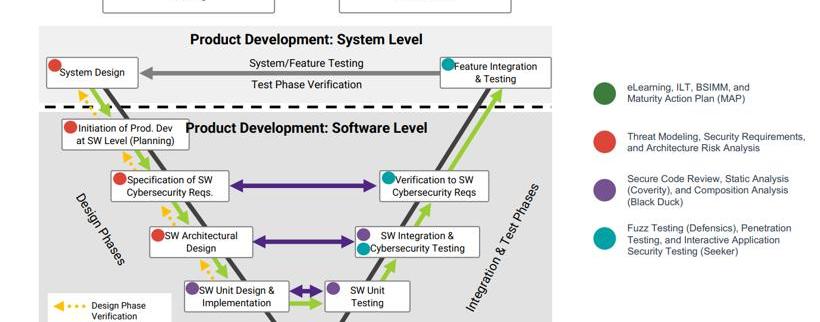

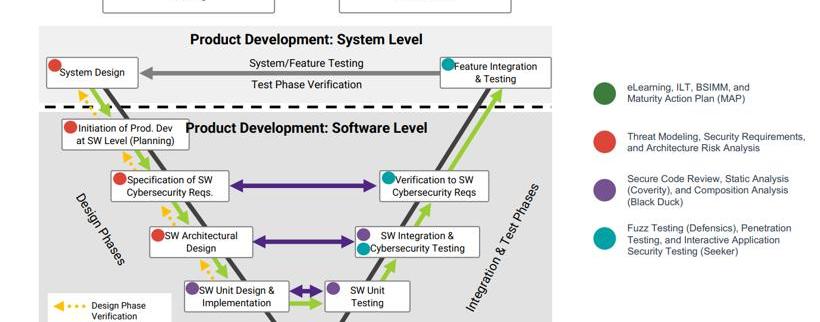

開發階段的測試可以分為兩種不同的類型:一種是安全功能測試;另一種是基于風險的測試,包括模糊測試和滲透測試。其中,模糊測試主要是向系統中注入非法、異常或意外的輸入,以揭示軟件缺陷和漏洞。這種“掃雷”安全漏洞的方式通常依靠自動化軟件工具來實現其目標。

滲透測試需要測試人員站在系統攻擊者的角度思考,屬于對計算機系統的授權模擬攻擊,旨在評估系統安全性。滲透測試人員使用與攻擊者相同的工具、技術和流程來發現和顯示系統弱點可能造成的影響。

于志浩表示,網絡安全團隊可以將上述環節有機結合,實現基于流程的安全管理目標。比如先進行靜態安全靜態代碼分析和模糊測試,尋找代碼中的潛在漏洞,然后將報告結果公開給滲透測試人員,讓其更有針對性地進行模擬攻擊。

圖片來源:新思科技

于志浩表示,只有完成各個環節的安全需求,才能形成有組織的安全能力,進而在概念開發、驗證、生產、運維等全流程鏈條的網絡安全管理中實現協同。

具體安全活動的實用點,如TARA、靜態代碼分析、漏洞掃描、模糊測試和滲透測試。

ISO/SAE 21434標準涉及六個具體的安全活動:TARA、靜態代碼分析、漏洞掃描、模糊測試、滲透測試和網絡安全監控。于志浩對每一項活動都進行了闡述,并結合新思科技的行業經驗,著重介紹了這六項具體安全活動在實踐中的注意事項。在于志浩看來,自動化軟件的應用、基于流程的思維、戰略統籌和常態安全監控是網絡安全管理的四個關鍵點。

于志浩表示,TARA非常依賴分析師的經驗和企業自身的積累。此外,網絡安全團隊還可以使用自動化工具來驅動和完成TARA實施中計算所涉及的相關步驟,從而減少人為錯誤和不確定性,確保不同分析師得出一致的結果。此外,如果需要實現TARA,企業需要集成和維護模板、漏洞等數據庫。

值得注意的是,TARA的實施必須基于產品的整個開發過程。從循環流程圖中可以看出,TARA將貫穿網絡安全管理的整個生命周期,它需要隨時反映軟件的所有變化以及這些變化對產品安全的未知影響。

圖片來源:新思科技

靜態靜態代碼分析尤其依賴自動化工具。幸運的是,行業中有許多自動化工具可以幫助制造商應對這些挑戰。比如新思科技提供的Coverity靜態應用安全測試工具,可以在不運行軟件的情況下對源代碼進行分析,可以幫助發現代碼中的緩沖區溢出、信息泄露、內存損壞等缺陷。與靜態靜態代碼分析類似,漏洞掃描也依靠自動化的軟件工具,如黑鴨軟件組成的分析工具,檢測目標系統開源組件中的已知漏洞。于志浩特別補充道,自動化工具的使用還需要結合戰略實施計劃。

基于風險的模糊測試和滲透測試可以在黑客攻擊之前識別應用程序和服務中的漏洞。其中,模糊測試更多的是針對系統的接口和內部邏輯,而滲透測試已經在業界得到了廣泛的應用。值得注意的是,除了自動化工具和戰略應用,企業還需要配合常態化的網絡安全監控和反饋,才能實現網絡安全管理。

于志浩補充道,越來越多構建云原生應用的企業都在采取以開發者為中心的安全策略,安全“向左移動”,以便開發者能夠盡量在開發生命周期的早期進行安全測試。

安全不在于單一產品,更在于過程。如何交流……針對這一目標,新思科技也提出了相關策略。比如在軟件開發階段,由于代碼量巨大,漏洞掃描時間過長,會在一定程度上影響交付進度。信思科技通過建立軟件安全成熟度模型(BSIMM),將安全風險以數字化、可視化的方式呈現,通過對網絡安全項目大量數據的分析和存儲,幫助企業更有策略地掃描風險等級較高的模塊,減少其他模塊的掃描頻率,從而加快項目進度。

圖片來源:新思科技

軟件安全構建成熟度模型(BSIMM)不僅可以應用于上述領域,還可以作為信思科技推出的軟件安全規劃的測量和評估工具。BSIMM的第一版于2008年推出。通過收集大量企業的網絡安全管理真實數據,創建了開放標準,旨在建立基于軟件安全實踐模塊的框架,幫助企業規劃、實施、評估和改進其軟件安全計劃,并協助企業與其他網絡安全團隊進行橫向和縱向比較。

(以上內容根據2022年8月25日蓋世汽車主辦的2022中國汽車信息安全與功能安全大會上,新思科技中國區高級咨詢服務專家于志浩發表的《ISO/SAE 21434時代的安全汽車軟件開發》主題演講進行理解和整理。)安全是一個過程,而不是一個產品(安全不在于單一的產品,更多的在于過程)——布魯斯·施耐德。

信思科技中國區資深咨詢服務專家于志浩指出,在軟件產品的整個生命周期中,需要不斷地對風險進行梳理、評估和分析,衍生出相關的安全目標和需求,最終在研發階段實現,后期對產品進行驗證、測試和維護。當一個新的產品形態出現時,上述所有過程都需要再次經歷循環迭代,以保證整個軟件生命周期的安全。

新思科技中國區高級咨詢服務專家于志浩。

基于汽車軟件開發全鏈條的ISO/SAE 21434網絡安全管理標準。

隨著軟件定義汽車時代的到來,一方面,汽車中的軟件代碼急劇增加,系統的復雜度也隨之增加。與此同時,漏洞出現的頻率也呈線性增長。卡內基梅隆大學軟件工程學院的研究數據顯示,常規水平下每百萬行代碼約有6000個缺陷或漏洞;在優秀級別,每百萬行代碼中會有不到600個漏洞。另一方面,聯網增加了汽車與外界連接的端口數量,云端、手機、無線通信接口、車載網絡、外部設備都有可能成為汽車的被攻擊面。

因此,行業內對汽車軟件的安全開發和維護的重視程度也越來越高。2021年8月,汽車信息安全領域首個國際標準ISO/SAE 21434正式發布。該文件定義了汽車電子電氣系統的網絡安全風險管理要求,涵蓋了概念、開發、生產、運維、報廢等全生命周期的各個階段,并明確了標準,為安全編碼規范、安全功能相關測試、風險相關測試等部分提供了指導。涉及“如何在傳統車輛開發模型中嵌入具體的安全相關控制節點”;“如何將安全開發生命周期的流程嵌入現有的產品開發生命周期”等行業難點。

圖片來源:新思科技

于志浩特別提到,ISO/SAE 21434除了發展全生命周期管理之外,還強調車輛運營周期的安全管理,提出建立覆蓋車輛全生命周期的常態化、長效化安全管理模式。

ISO/SAE 21434分為15章。前5-7章從宏觀角度闡述了車輛網絡安全的一般要求,包括整體網絡安全管理、基于項目的網絡安全管理和持續的網絡安全活動。在接下來的七章中,根據汽車的全生命周期,定義了汽車網絡安全的需求,包括威脅分析和風險評估、概念開發、驗證、生產、運維等。

加州塔拉,基于風險的相關測試

于志浩著重介紹了兩個關鍵部分:一是概念開發階段的威脅分析與風險評估(以下簡稱TARA),以及與TARA相關的網絡安全保障等級(CAL)。二是產品開發階段基于風險的模糊測試和滲透測試。

具體來說,TARA的目的是在車輛產品開發初期識別潛在的威脅和安全漏洞,綜合考慮攻擊規模和影響范圍等因素,確定系統可能存在的風險和風險等級,從而獲得相應的網絡安全目標。TARA需要七個步驟:資產定義、威脅場景分析、影響等級、攻擊路徑分析、攻擊可行性等級、風險判定、風險處置決策。

ISO/SAE 21434為每項資產指定了網絡安全保證級別(CAL)。雖然車載芯片的計算能力迭代速度極快,但隨著智能電氣化的發展,每輛車的計算能力資源都需要用到車輛控制、網關、智能駕駛、智能駕駛艙、網絡安全等諸多領域。所以要合理統籌,把“好鋼用在刀刃上”。于志浩表示,CAL意在對資產的不同安全級別進行分類和定義。結合TARA衍生的安全目標,CAL級別可以融入網絡安全需求,為開發團隊提供資源分配的決策依據。

圖片來源:新思科技

開發階段的測試可以分為兩種不同的類型:一種是安全功能測試;另一種是基于風險的測試,包括模糊測試和滲透測試。其中,模糊測試主要是向系統中注入非法、異常或意外的輸入,以揭示軟件缺陷和漏洞。這種“掃雷”安全漏洞的方式通常依靠自動化軟件工具來實現其目標。

滲透測試需要測試人員站在系統攻擊者的角度思考,屬于對計算機系統的授權模擬攻擊,旨在評估系統安全性。滲透測試人員使用與攻擊者相同的工具、技術和流程來發現和顯示系統弱點可能造成的影響。

于志浩表示,網絡安全團隊可以將上述環節有機結合,實現基于流程的安全管理目標。比如先進行靜態安全靜態代碼分析和模糊測試,尋找代碼中的潛在漏洞,然后將報告結果公開給滲透測試人員,讓其更有針對性地進行模擬攻擊。

圖片來源:新思科技

于志浩表示,只有完成各個環節的安全需求,才能形成有組織的安全能力,進而在概念開發、驗證、生產、運維等全流程鏈條的網絡安全管理中實現協同。

具體安全活動的實用點,如TARA、靜態代碼分析、漏洞掃描、模糊測試和滲透測試。

ISO/SAE 21434標準涉及六個具體的安全活動:TARA、靜態代碼分析、漏洞掃描、模糊測試、滲透測試和網絡安全監控。于志浩對每一項活動都進行了闡述,并結合新思科技的行業經驗,著重介紹了這六項具體安全活動在實踐中的注意事項。在于志浩看來,自動化軟件的應用、基于流程的思維、戰略統籌和常態安全監控是網絡安全管理的四個關鍵點。

于志浩表示,TARA非常依賴分析師的經驗和企業自身的積累。此外,網絡安全團隊還可以使用自動化工具來驅動和完成TARA實施中計算所涉及的相關步驟,從而減少人為錯誤和不確定性,確保不同分析師得出一致的結果。此外,如果需要實現TARA,企業需要集成和維護模板、漏洞等數據庫。

值得注意的是,TARA的實施必須基于產品的整個開發過程。從循環流程圖中可以看出,TARA將貫穿網絡安全管理的整個生命周期,它需要隨時反映軟件的所有變化以及這些變化對產品安全的未知影響。

圖片來源:新思科技

靜態靜態代碼分析尤其依賴自動化工具。幸運的是,行業中有許多自動化工具可以幫助制造商應對這些挑戰。比如新思科技提供的Coverity靜態應用安全測試工具,可以在不運行軟件的情況下對源代碼進行分析,可以幫助發現代碼中的緩沖區溢出、信息泄露、內存損壞等缺陷。與靜態靜態代碼分析類似,漏洞掃描也依靠自動化的軟件工具,如黑鴨軟件組成的分析工具,檢測目標系統開源組件中的已知漏洞。于志浩特別補充道,自動化工具的使用還需要結合戰略實施計劃。

基于風險的模糊測試和滲透測試可以在黑客攻擊之前識別應用程序和服務中的漏洞。其中,模糊測試更多的是針對系統的接口和內部邏輯,而滲透測試已經在業界得到了廣泛的應用。值得注意的是,除了自動化工具和戰略應用,企業還需要配合常態化的網絡安全監控和反饋,才能實現網絡安全管理。

于志浩補充道,越來越多構建云原生應用的企業都在采取以開發者為中心的安全策略,安全“向左移動”,以便開發者能夠盡量在開發生命周期的早期進行安全測試。

安全不在于單一產品,更在于過程。如何交流……針對這一目標,新思科技也提出了相關策略。比如在軟件開發階段,由于代碼量巨大,漏洞掃描時間過長,會在一定程度上影響交付進度。信思科技通過建立軟件安全成熟度模型(BSIMM),將安全風險以數字化、可視化的方式呈現,通過對網絡安全項目大量數據的分析和存儲,幫助企業更有策略地掃描風險等級較高的模塊,減少其他模塊的掃描頻率,從而加快項目進度。

圖片來源:新思科技

軟件安全構建成熟度模型(BSIMM)不僅可以應用于上述領域,還可以作為信思科技推出的軟件安全規劃的測量和評估工具。BSIMM的第一版于2008年推出。通過收集大量企業的網絡安全管理真實數據,創建了開放標準,旨在建立基于軟件安全實踐模塊的框架,幫助企業規劃、實施、評估和改進其軟件安全計劃,并協助企業與其他網絡安全團隊進行橫向和縱向比較。

(以上內容根據2022年8月25日蓋世汽車主辦的2022中國汽車信息安全與功能安全大會上,新思科技中國區高級咨詢服務專家于志浩發表的《ISO/SAE 21434時代的安全汽車軟件開發》主題演講進行理解和整理。)

中汽創智科技有限公司成立于2020年6月,秉承國資委組建好、運營好、發展好以及強化責任擔當、強化自主創新、強化改革賦能、強化開放合作的要求,

1900/1/1 0:00:009月9日,孚能科技正式舉行“2022孚能科技戰略及新品發布會”,推出全新動力電池解決方案SPS(SuperPouchSolution),提出一整套從電芯到系統,從制造到回收的創新解決方案,

1900/1/1 0:00:009月6日,由中國電動汽車百人會主辦的“第四屆全球新能源與智能汽車供應鏈創新大會”隆重召開,蔚來執行副總裁兼質量委員會主席沈峰發表了主旨演講。

1900/1/1 0:00:009月6日,由中國電動汽車百人會主辦的“第四屆全球新能源與智能汽車供應鏈創新大會”隆重召開,芯馳科技董事長張強發表了題為“放芯馳騁駕馭未來”的主旨演講。

1900/1/1 0:00:00“新發展形勢下,軟件的復雜度和開發效率的提升之間存在巨大差距,我們無法僅僅依靠效率的提升應對未來整體復雜度。

1900/1/1 0:00:009月6日,在2022第四屆全球新能源與智能汽車供應鏈創新大會上,安徽江淮汽車集團股份有限公司采購中心副總經理戚軍針對目前汽車行業的供應鏈體系安全發表演講。

1900/1/1 0:00:00